- 品牌

- KEASI

- 展会周期

- 一年两届,一年一届

- 展会类型

- 国内展

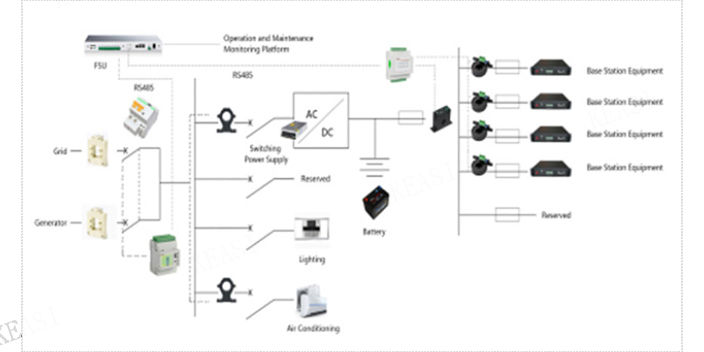

备份和恢复系统设备的数据是非常重要的,可以保护数据免受意外删除、硬件故障或恶意软件攻击的影响。以下是备份和恢复系统设备数据的一般步骤:备份数据:1.确定备份的目标:选择备份到外部硬盘、云存储或网络服务器等。2.选择备份工具:根据设备和操作系统的要求,选择适合的备份工具,如Time Machine(苹果设备)、Windows Backup(Windows设备)等。3.设置备份计划:根据需求设置备份计划,可以选择每天、每周或每月备份。4.选择备份类型:完全备份会复制所有数据,增量备份只备份修改过的文件,选择适合的备份类型。5.开始备份:根据备份工具的指示,开始备份数据。恢复数据:1.确定恢复的来源:选择从哪个备份源恢复数据,如外部硬盘、云存储等。2.选择恢复工具:根据备份的类型和格式,选择适合的恢复工具。3.选择恢复目标:确定要恢复数据的位置,可以是原始设备或其他设备。4.开始恢复:根据恢复工具的指示,开始恢复数据。智能电力监控系统分为四层,一层为设备层;第二层为采集层;第三层为传输层;第四层为展示层。广东系统管理

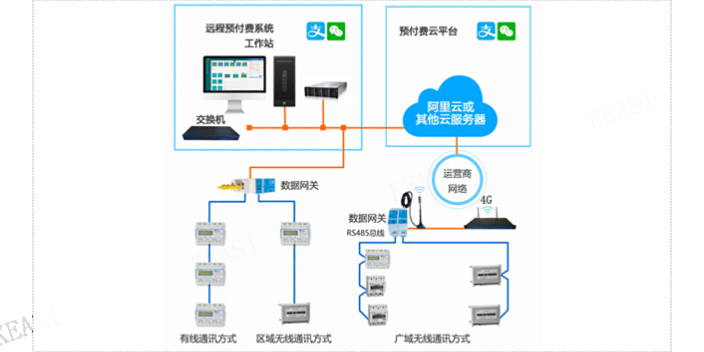

要监控系统性能并及时发现潜在问题,可以采取以下几个步骤:1.选择适当的监控工具:根据系统的需求和特点,选择合适的监控工具。常见的监控工具包括Zabbix、Nagios、Prometheus等,它们可以监控系统的各项指标,如CPU利用率、内存使用情况、网络流量等。2.设置监控指标:根据系统的关键指标和性能需求,设置监控指标。这些指标可以是系统资源的使用情况、服务的响应时间、错误日志等。确保设置的指标能够全方面反映系统的性能状况。3.配置告警规则:根据监控指标的阈值,配置告警规则。当监控指标超过或低于设定的阈值时,系统会发送告警通知,以便及时发现潜在问题。可以通过邮件、短信或即时通讯工具发送告警通知。4.实时监控和分析:定期查看监控数据,及时发现异常情况。可以通过监控工具提供的仪表盘、图表等方式,实时监控系统的性能状况。同时,对监控数据进行分析,找出潜在问题的根本原因。5.定期优化和调整:根据监控数据和分析结果,进行系统的优化和调整。可以通过增加硬件资源、优化代码、调整系统配置等方式,提升系统的性能和稳定性。福建校园预付费系统监管系统设备可以帮助用户实现高效的数据管理和信息交流。

正确安装和配置系统设备是确保设备正常运行的重要步骤。以下是一些基本的步骤和注意事项:1.首先,确保你有设备的正确驱动程序。这些驱动程序通常可以从设备制造商的官方网站上下载到。下载后,按照说明进行安装。2.在安装设备之前,确保你的计算机已经关闭,并断开了电源。这样可以避免静电对设备的损坏。3.将设备插入计算机的适当插槽或端口中。确保插入正确,不要用力过勐,以免损坏设备或插槽。4.连接设备所需的电缆或线缆。确保连接牢固,不要有松动或断开的情况。5.打开计算机,并等待操作系统自动检测设备。如果操作系统没有自动检测到设备,你可以尝试重新启动计算机,或者手动安装设备驱动程序。6.安装设备驱动程序时,按照驱动程序安装向导的指示进行操作。通常,你需要点击“下一步”或“安装”按钮来完成安装过程。

要实现高效的系统备份和恢复策略,可以考虑以下几个方面:1.定期备份:建立一个定期备份计划,根据系统的重要性和数据变化频率,选择合适的备份频率,如每天、每周或每月。确保备份覆盖了系统的所有关键数据和配置文件。2.多重备份策略:采用多重备份策略可以提高数据的安全性。可以使用不同的备份媒介,如本地磁盘、网络存储设备或云存储服务,以防止单点故障。3.增量备份:使用增量备份可以减少备份所需的时间和存储空间。只备份系统中自上次完整备份以来发生变化的数据,而不是每次都进行完整备份。4.自动化备份:使用自动化工具或脚本来执行备份操作,可以减少人工干预和减少错误的风险。确保备份过程可靠、一致,并生成备份日志以供参考。5.测试恢复:定期测试备份的恢复过程,以确保备份文件的完整性和可用性。这样可以在实际灾难发生时,能够快速恢复系统并减少停机时间。6.安全存储备份:将备份文件存储在安全的位置,以防止数据丢失或被未经授权的人访问。可以使用加密技术来保护备份文件的机密性。系统方案的设计应该考虑到系统的安全性和隐私保护,以保护用户的数据和信息安全。

要将系统设备与其他网络设备连接,您可以按照以下步骤进行操作:1.确保系统设备和其他网络设备都处于同一局域网中。这意味着它们应该连接到同一个路由器或交换机上。2.检查系统设备和其他网络设备的网络设置。确保它们都具有主要的IP地址,并且子网掩码和默认网关设置正确。3.如果您使用有线连接,请确保系统设备和其他网络设备都连接到同一个网络交换机或路由器的可用端口上。使用合适的网线将它们连接起来。4.如果您使用无线连接,请确保系统设备和其他网络设备都连接到同一个无线网络。确保它们都具有正确的无线网络名称(SSID)和密码。5.检查防火墙设置。有时防火墙可能会阻止系统设备与其他网络设备进行通信。您可以尝试禁用防火墙或配置适当的例外规则。6.如果您想通过互联网连接到其他网络设备,您可能需要配置端口转发或虚拟专门的网络(VPN)设置。这取决于您的网络环境和设备类型。7.除此之外,确保系统设备和其他网络设备都具有适当的网络服务和协议支持。例如,如果您想通过文件共享进行连接,确保系统设备和其他网络设备都启用了文件共享功能。kEASI-E200能耗管理云平台采用分层组网架构,将系统分为设备层、网络层、应用层。广东系统管理

实时监控系统对建筑/企业能耗信息、环境信息、设备信息及运营信息进行统计、分析。广东系统管理

确保系统的代码质量和可维护性是一个重要的任务,以下是一些方法和实践可以帮助实现这个目标:1.编写清晰、可读性强的代码:使用有意义的变量和函数命名,遵循一致的代码风格,添加注释和文档,以便其他开发人员能够理解和维护代码。2.使用设计模式和最佳实践:使用设计模式和最佳实践可以提高代码的可维护性和可扩展性。例如,使用单一职责原则、开闭原则和依赖倒置原则等。3.进行代码审查:定期进行代码审查,让其他开发人员检查代码,发现潜在的问题和改进的机会。代码审查可以提高代码质量,并促进知识共享和团队合作。4.使用自动化测试:编写单元测试和集成测试,确保代码的正确性和稳定性。自动化测试可以帮助捕获潜在的问题,并提供一种快速反馈机制,以便及时修复和改进代码。5.持续集成和持续交付:使用持续集成和持续交付工具,确保代码的频繁集成和交付。这可以帮助发现和解决集成问题,并确保代码的稳定性和可靠性。6.使用代码质量工具:使用代码质量工具,如静态代码分析工具和代码度量工具,来检查代码质量和发现潜在的问题。这些工具可以提供有关代码复杂性、重复代码、代码覆盖率等方面的指标和建议。广东系统管理

实现系统的数据加密可以通过以下步骤:1.选择合适的加密算法:根据需求和安全性要求,选择适合的加密算法,如对称加密算法(如AES、DES)或非对称加密算法(如RSA)。2.生成密钥:对称加密算法需要生成一个密钥,而非对称加密算法需要生成一对公私钥。3.加密数据:使用选择的加密算法和密钥,将需要加密的数据进行加密操作。对称加密算法使用相同的密钥进行加密,而非对称加密算法使用公钥进行加密。4.存储或传输加密数据:将加密后的数据存储或传输到需要的地方,确保数据的安全性。5.数据:使用相同的密钥或私钥,对加密后的数据进行操作,还原为原始数据。6.安全管理密钥:对于对称加密算法,密钥的安全性非常重要,需要...

- 内蒙古系统管理 2024-05-25

- 江苏建筑能耗系统设备 2024-05-24

- 云南商业预付费系统 2024-05-24

- 北京公寓预付费系统服务 2024-05-24

- 云南企业能耗系统案例 2024-05-24

- 广西公寓预付费系统监管 2024-05-23

- 上海系统人员 2024-05-23

- 电力运维系统管理 2024-05-23

- 湖南企业能耗系统维护 2024-05-23

- 江苏电力运维系统案例 2024-05-23

- 北京电力监控系统管理 2024-05-22

- 内蒙古电力运维系统监管 2024-05-22

- 上海电力运维系统监管 2024-05-22

- 云南重点企业能耗上传系统设备 2024-05-22

- 云南农业灌溉泵站系统设备 2024-05-22

- 北京电力监控系统服务 2024-05-22

- 广州超声波仪表工业设备 05-24

- 江苏建筑能耗系统设备 05-24

- 黑龙江重点企业能耗上传管理 05-24

- 云南商业预付费系统 05-24

- 吉林农业灌溉泵站管理案例 05-24

- 北京公寓预付费系统服务 05-24

- 苏州监控监测仪表安装 05-24

- 云南企业能耗系统案例 05-24

- 江西软件 05-24

- 青岛预付费仪表供应商 05-24