身份认证是验证用户身份的过程,常见方法包括密码认证(易受用力破了解)、双因素认证(密码+短信/令牌)、生物认证(指纹、人脸识别)及多因素认证(结合多种方式)。访问控制则基于身份认证结果,决定用户对资源的操作权限,模型包括自主访问控制(DAC)(用户自主设置权限)、强制访问控制(MAC)(系统强制分配...

- 品牌

- 宇之成信息技术(苏州)有限公司

- 型号

- 齐全

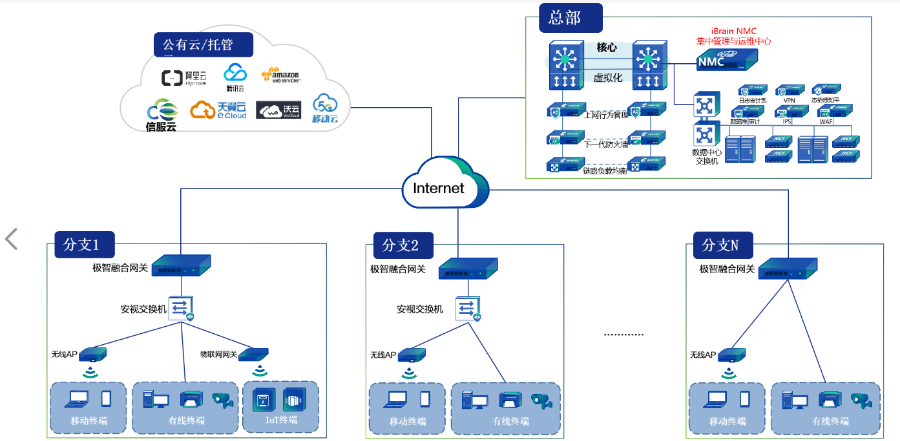

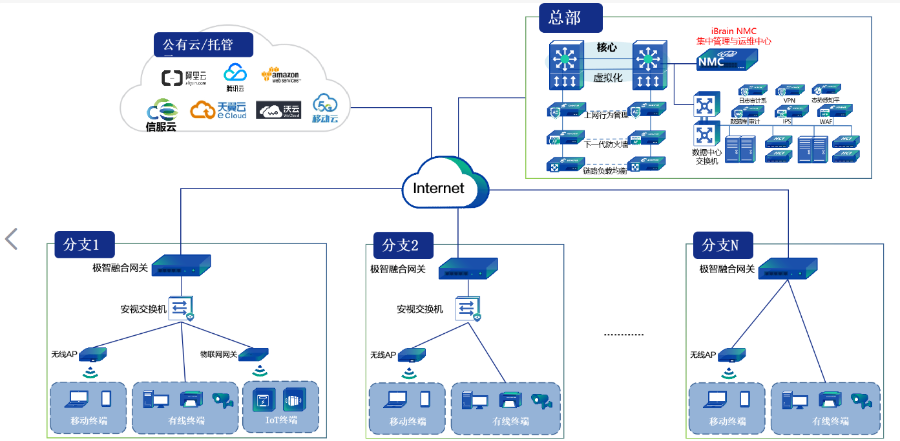

物联网(IoT)设备因资源受限、协议碎片化,成为网络攻击的薄弱环节。典型风险包括:弱密码(大量设备使用默认密码)、固件漏洞(长期未更新)和缺乏加密(数据明文传输)。攻击案例中,2016年Mirai僵尸网络通过扫描弱密码设备,控制数十万摄像头和路由器发起DDoS攻击,导致Twitter、Netflix等网站瘫痪。防护对策需从设备、网络、平台三层面入手:设备端采用安全启动、固件签名验证;网络端实施分段隔离(如VLAN)、异常流量检测;平台端建立设备身份管理系统,强制定期更新。此外,行业需推动标准统一,如IEEE 802.1AR标准为设备提供标识,降低伪造风险。恶意软件包括病毒、蠕虫、木马和间谍软件。常熟工厂网络安全平台

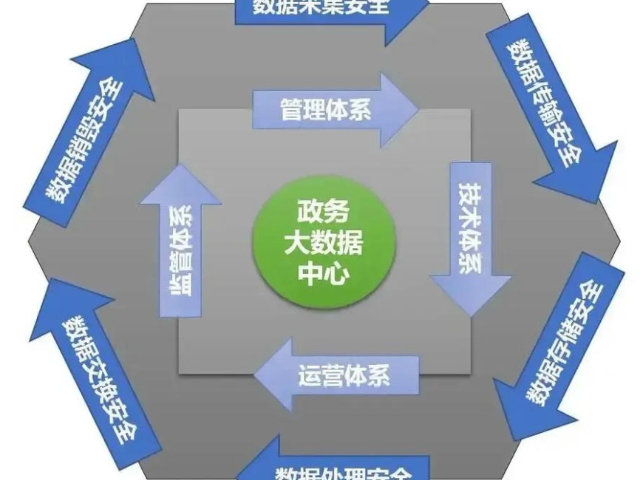

全球网络安全法规日益严格,企业需遵守多项标准以避免法律风险。中国《网络安全法》要求关键信息基础设施运营者采购网络产品与服务时,需通过国家的安全审查;《数据安全法》规定数据处理者需建立数据分类分级保护制度;《个人信息保护法》则明确了用户知情权、删除权等权益。国际上,欧盟《通用数据保护条例(GDPR)》对数据跨境传输、用户同意机制提出严苛要求;美国《加州消费者隐私法案(CCPA)》赋予加州居民访问、删除个人数据的权利。合规要求企业从技术(如加密、日志审计)、管理(如制定隐私政策、任命数据保护官)及流程(如定期合规审查)三方面构建体系。例如,某跨国企业因未遵守GDPR被罚款5000万欧元,凸显了合规的重要性。南通公司网络安全平台网络安全防止恶意代码对操作系统造成破坏。

加密技术是保护数据机密性与完整性的关键手段,分为对称加密(如AES、DES)与非对称加密(如RSA、ECC)两类。对称加密使用相同密钥加密与解了密,效率高但密钥管理复杂;非对称加密使用公钥加密、私钥解了密,安全性高但计算开销大。实际应用中常结合两者:用非对称加密传输对称密钥,再用对称加密传输数据(如TLS协议)。此外,哈希算法(如SHA-256)用于生成数据指纹,确保数据未被篡改;数字签名结合非对称加密与哈希,验证发送者身份与数据完整性。例如,区块链技术通过SHA-256与ECC实现交易不可篡改与身份可信,成为金融、供应链等领域的安全基础设施。

安全评估与审计是对网络系统和应用程序的安全性进行全方面检查和评估的过程,旨在发现潜在的安全漏洞和风险,提出改进建议和措施。安全评估可以采用多种方法,如漏洞扫描、渗透测试、代码审计等。漏洞扫描通过使用专业的工具对网络系统和应用程序进行扫描,发现已知的安全漏洞。渗透测试则模拟灰色产业技术人员的攻击方式,对网络系统和应用程序进行深入的测试,评估其安全防护能力。代码审计是对应用程序的源代码进行审查,发现其中存在的安全问题和编码缺陷。安全审计则对网络系统和应用程序的运行日志、安全事件等进行记录和分析,及时发现异常行为和安全事件。通过安全评估与审计,可以及时发现和解决安全问题,提高网络系统和应用程序的安全性。网络安全提升网络平台运行的稳定性和可靠性。

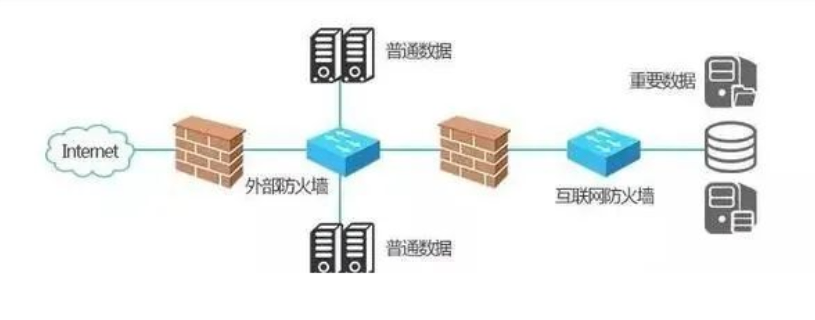

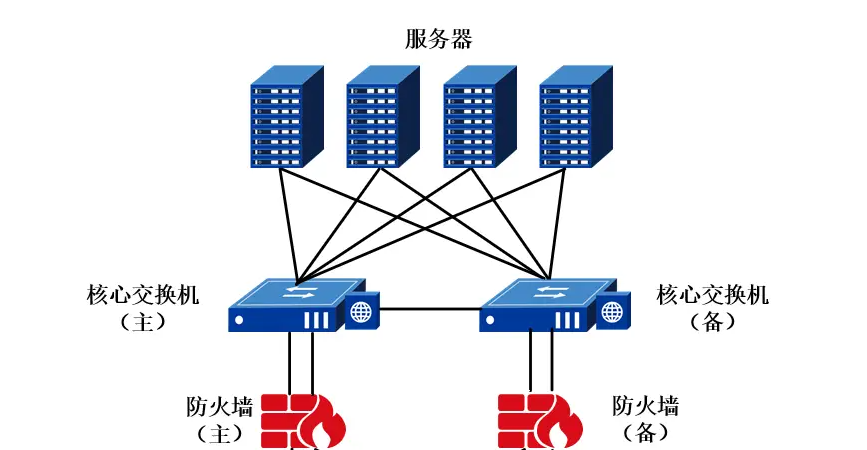

防火墙是网络安全的重要屏障,它位于内部网络和外部网络之间,通过制定安全策略来控制网络流量的进出。防火墙可以分为包了过滤防火墙、状态检测防火墙和应用层防火墙等不同类型。包了过滤防火墙根据数据包的源地址、目的地址、端口号等信息进行过滤,简单快速,但对应用层协议的理解有限。状态检测防火墙不只检查数据包的基本信息,还跟踪数据包的状态,能够更准确地判断数据包的合法性。应用层防火墙工作在应用层,能够对特定的应用协议进行深度检测和过滤,提供更高级的安全防护。防火墙可以阻止外部网络的非法访问,防止内部网络的信息泄露,同时还可以记录网络流量信息,为网络安全审计提供依据。网络安全的法规遵从性要求数据泄露通知。太仓制造业网络安全服务费

网络安全防止灰色产业技术人员篡改网站内容进行攻击。常熟工厂网络安全平台

网络安全已上升至国家战略高度,成为大国博弈的新战场。关键基础设施(如电力、交通、金融)的网络安全直接关系国计民生,攻击可能导致社会瘫痪;领域的网络安全关乎争端胜负,例如通过网络攻击干扰敌方指挥系统。国家层面需构建立体化防御体系:技术上发展自主可控的网络安全产业(如国产操作系统、加密芯片);管理上制定《国家网络空间安全战略》,明确保护重点与应对原则;国际上参与全球网络安全治理(如相关联盟、上合组织框架下的合作),共同打击跨国网络犯罪。例如,中国通过《网络安全审查办法》,对关键信息基础设施采购进行安全审查,确保供应链安全,为国家的安全提供坚实保障。常熟工厂网络安全平台

- 江苏计算机网络安全 2025-12-14

- 江苏网络入侵检测服务商 2025-12-13

- 无锡医院网络安全防泄漏 2025-12-13

- 江苏学校网络安全策略 2025-12-12

- 南通网络入侵防御找哪家 2025-12-12

- 杭州无线入侵防御服务商 2025-12-12

- 江苏机房网络安全承接 2025-12-12

- 南京计算机网络安全哪家好 2025-12-12

- 浙江医院网络安全管理体系建设 2025-12-11

- 江苏信息系统安全承接 2025-12-11

- 杭州网络入侵检测维护 2025-12-11

- 杭州无线入侵防御预警 2025-12-11

-

上海医院网络安全找哪家 2025-12-10 13:05:00对于企业而言,网络安全知识的应用是保护企业关键数据和商业秘密、维护企业正常运营的关键。企业应建立完善的网络安全管理制度,明确网络安全责任人和职责分工,制定网络安全策略和应急预案。同时,企业还应加强网络安全技术防护,如部署防火墙、入侵检测系统、加密技术等,构建多层次的网络安全防护体系。此外,企业还应定...

-

无锡网络流量控制费用 2025-12-10 08:05:24数据泄露是网络安全的关键风险,预防需从技术与管理双维度发力:技术上采用数据分类分级(识别高敏感数据并加强保护)、数据脱了敏(对非生产环境数据匿名化处理)、数据泄露防护(DLP)(监控并阻止敏感数据外传);管理上制定数据安全政策(明确数据使用规范)、开展员工安全培训(减少社会工程学攻击)、定期进行数据...

-

南通企业网络安全费用 2025-12-10 17:04:52供应链攻击通过污染软件或硬件组件渗透目标系统,具有隐蔽性强、影响范围广的特点。典型案例包括:2020年SolarWinds供应链攻击,灰色产业技术人员通过篡改软件更新包,入侵美国相关单位、企业网络;2021年Log4j漏洞,因开源组件普遍使用,导致全球数万系统暴露。供应链安全管理需构建可信生态,包括...

-

南京信息系统安全检查 2025-12-10 02:05:09数据保护需从存储、传输、使用全生命周期管控。存储环节采用加密技术(如透明数据加密TDE)和访问控制;传输环节通过SSL/TLS协议建立安全通道;使用环节则依赖隐私计算技术,如同态加密(允许在加密数据上直接计算)、多方安全计算(MPC,多参与方联合计算不泄露原始数据)和联邦学习(分布式模型训练,数据不...

-

杭州楼宇弱电安防价钱

2026-01-02 -

浙江社区弱电安防施工标准

2026-01-01 -

浙江综合布线弱电安防价钱

2026-01-01 -

上海写字楼弱电安防市场报价

2026-01-01 -

苏州企业数据安全厂商

2026-01-01 -

浙江公共数据安全存储

2026-01-01 -

江苏跨境数据安全费用

2026-01-01 -

南京高效数据安全在线咨询

2026-01-01 -

无锡弱电安防施工费

2026-01-01